- Технический проект на систему

- Технический проект на систему защиты информации

- Эксплуатационная документация

- Описание процессов и функциональная схема

- Схема информационных потоков

- Ролевая модель управления доступом

- Руководство администратора безопасности, администратора и пользователя

- Описание настроек безопасности и средств защиты

- Программа и методика испытаний в части ИБ

- План резервирования данных

Работа компании под надежной защитой

Шифрование данных на сервере и устройствах, защита конфиденциальной информации от утечек и выделенный контур безопасности.

Попробовать бесплатно

Заказать консультацию

Корпоративная безопасность начинается с установки Compass

Защита от внешних и внутренних угроз

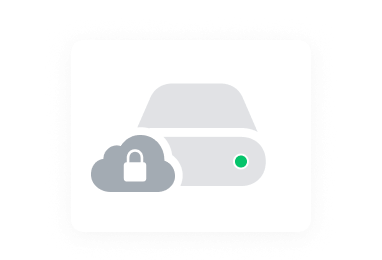

On-premise решение для вашего сервера

Все данные находятся под контролем на вашем сервере. Доступ к информации есть только у вас.

Зашифрованная передача данных

Информация защищена надёжными протоколами TLS 1.3, SRTP и DTLS — признанными стандартами в индустрии.

Безопасное хранение данных

Информация на сервере хранится в криптоконтейнере, а данные на устройствах надёжно зашифрованы.

Дополнительный слой защиты

Compass интегрируется с системами информационной безопасности — DLP, SIEM и антивирусами.

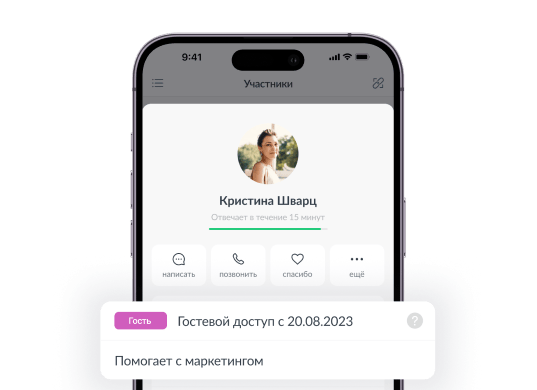

Отдельный контур для внешних пользователей

Ограничение видимости, прав и доступов для гостей рабочего пространства — подрядчиков, партнёров и внештатных сотрудников.

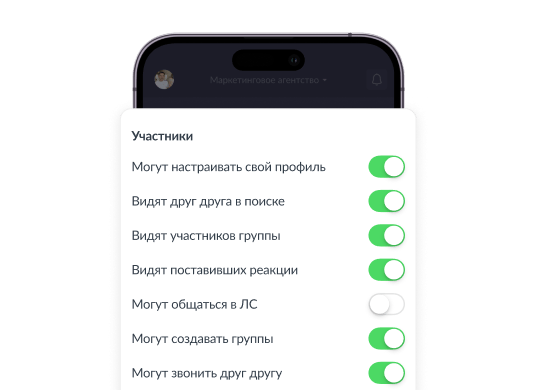

Конфиденциальность информации

Гибкие настройки приватности рабочего пространства от запрета на загрузку файлов до ограничения записи аудиосообщений.

Защита данных при потере устройства

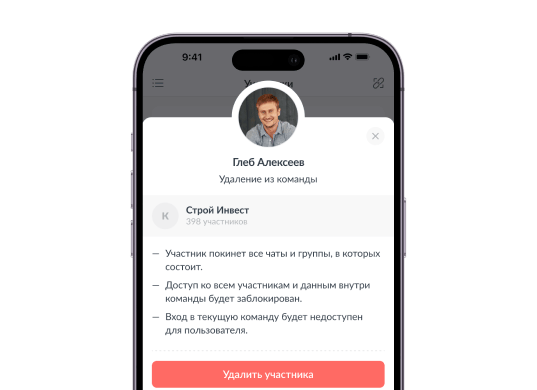

Дистанционный разлогин и удаление информации приложения на устройстве сотрудника по команде с сервера.

Безопасные push-уведомления

Контент в push-уведомлениях не передаётся, перехватить или подсмотреть важную информацию не получится.

Трёхступенчатая авторизация

Вход в приложение по номеру телефона, адресу электронной почты и каталогу Active Directory. Также доступна функция Single Sign-On.

Безопасность устройств сотрудников

Обнаружение jailbreak или root на смартфонах с мгновенным уведомлением администратору, а также защита данных от работы вредоносных программ.

Регулярные аудиты безопасности

Исходный код Compass регулярно проверяют на уязвимости как независимые эксперты безопасности, так и признанные лидеры рынка безопасности.

Абсолютная защита данных в облаке

Информация хранится в дата-центрах, безопасность подтверждена российскими и международными стандартами: ФСБ, ФСТЭК, ISO, ISO:2021.

Безопасность дата-центров подтверждена российскими и международными стандартами: ФСБ, ФСТЭК, ISO, ISO:2021.

Попробовать бесплатно

Заказать консультацию

Соответствие 150+ стандартам безопасности

- Уникальные учётные записи пользователей

- Защищённые протоколы аутентификации

- Механизм управления сроком жизни пароля для всех компонентов системы

- Проверка учётных данных пользователя на стороне серверной части приложения

- Маскирование пароля при вводе в форму авторизации

- Используются встроенные в прикладное ПО механизмы авторизации пользователей

- Разделение прав пользователей в системе с использованием ролевой модели

- В системе не используются групповые учётные записи

- Разделение прав пользователей в системе с использованием меток конфиденциальности

- Используется управление доступа к БД посредством встроенных механизмов БД

- Используется управление доступом к ОС посредством встроенных механизмов ОС

- Механизмы управления доступами для среды виртуализации на основании матрицы доступа

- Служебные учётные записи для взаимодействия с БД

- Служебные учётные записи для взаимодействия со смежными системами

- Пароли и идентификаторы не хранятся в системе в явном виде

- Разграничение доступов в среде микросервисов с использованием матрицы доступа

- Разработана матрица сетевого доступа для настройки средств межсетевого экранирования

- Доступ пользователя только после успешного завершения процедуры аутентификации

- В системе заблокированы все служебные и используемые по умолчанию учётные записи

- Доступ к журналам событий контролируется и разрешён только администраторам системы

- Регистрируются успешные и неуспешные попытки идентификации и аутентификации

- Управление доступом к файлам журналов событий

- Регистрация запуска и остановка модулей и компонентов системы

- Регистрация события создания и удаления системного объекта

- Регистрация даты и времени события безопасности

- Регистрация идентификатора источника события

- Регистрация результата события безопасности

- В журнале событий не содержится защищаемая информация

- Сроки хранения журнала событий в системе не менее 3 месяцев

- Предусмотрена интеграция с SIEM компании

- Используются защищённые протоколы передачи данных

- Для шифрования данных в каналах связи используются криптографические стойкие алгоритмы

- Интеграционное взаимодействие с внешними системами осуществляется в защищённом периметре КСПД

- Интеграция с корпоративными системами осуществляется с использованием интеграционной шины

- Подключение системы к сети Интернет осуществляется через DMZ

- Дублирование всех компонентов системы

- Для критичных сетевых узлов предусмотрено использование кластеризации

- Резервирование БД

- Резервирование настроек ОС

- Резервирование настроек прикладного ПО

- Резервирование журналов событий

- Архивное хранение резервных копий

- В системе используются средства виртуализации

- В системе используется микросервисная архитектура

- В среде виртуализации настроено управление разделением потоков данных (межсетевое экранирование)

- Настроены правила управления доступом

- Настроена интеграция с AD

- Настроены контроль целостности образов виртуальных машин

- Удалены служебные учётные записи

- Все компоненты приложения определены с точки зрения бизнес-логики и/или безопасности

- Конфиденциальная информация хранится только во внутреннем или системном хранилище приложения

- Данные, содержащие конфиденциальную информацию, не попадают в журнал событий приложения

- Никакие данные не передаются третьей стороне, если это не является необходимой частью архитектуры

- Кэш клавиатуры выключен для полей ввода данных, содержащих конфиденциальную информацию

- Чувствительные данные недоступны для механизмов межпроцессного взаимодействия (IPC)

- Вводимые пользователем пароли или пин-коды не видны через пользовательский интерфейс приложения

- Приложение не использует симметричное шифрование с закодированными ключами

- Приложение использует стойкие алгоритмы криптографических преобразований

- Приложение использует защищённые протоколы взаимодействия

- Все случайные значения генерируются с использованием генератора случайных чисел

- Пользователи могут подключиться к удалённым сервисам с использованием доменного логина и пароля

- Сессионный ключ не содержит данные учётной записи пользователя

- В качестве идентификационных токенов используется JWT

- На стороне сервера приложения блокируются запросы с неподписанными JWT

- При формировании JWT используется заголовок ISS, подтверждающий отправку с доверенного сервера

- Сервер мобильного приложения удаляет активную сессию при выходе пользователя из системы

- На сервере реализован механизм защиты от перебора авторизационных данных

- Сессии на сервере становятся невалидными — срок действия токена истекает через 12 часов

- Авторизация пользователей должна осуществляться на стороне сервера приложений

- Данные, передаваемые по сети, шифруются с использованием TLS

- Приложение верифицирует X509 сертификаты. Принимаются только сертификаты, подписанные в СА

- В приложении реализован функционал SSL pinning

- Данные, полученные через пользовательский интерфейс, механизмы IPC и из сети — валидируются

- WebViews сконфигурирован c минимальным набором протоколов. Небезопасные URL-схемы отключены

- Десериализация объектов, если она есть, реализована с использованием безопасного API

- Приложение подписано валидным сертификатом

- Приложение собрано в release режиме с настройками релизной сборки, без атрибута debuggabl

- Отладочные символы удалены из нативных бинарных файлов

- Код отладки и вспомогательный код разработки: бэкдоры и скрытые настройки удалены

- Веб-сервер не предоставляет информации о версии/сборке

- На стороне веб-сервера настроены параметры secure

- На стороне веб-сервера используется настройка HTTPOnly

- На сервере включён режим журналирования всех событий

- Разрешено подключение только по 443 порту (https)

- Отключено анонсирование веб-сервером содержимого корневого каталога

- На стороне веб-сервера деактивированы все неиспользуемые модули

- Механизмы защиты от DoS и DDoS

- Шифрование для хранения данных в системе

- Шифрование для передачи данных по каналам связи внутри защищённого периметра

- Шифрование для передачи данных по каналам связи за пределы защищённого периметра

- Обезличивание данных при передаче во внешние системы

- Маскирование конфиденциальной информации при хранении в БД

- Интеграция с Microsoft AD

- Интеграция с корпоративными сервисами

- Интеграция с шиной данных

- Интеграция с SIEM